Методи:обяснително-илюстративно, частично проучвателно.

- Създайте условия за повишаване на познавателния интерес към предмета.

- Допринасят за развитието на аналитично-синтезиращо мислене.

- Допринасят за формирането на умения и способности от общонаучен и общоинтелектуален характер.

Задачи:

образователен:

- обобщават и систематизират знанията за основните понятия: код, кодиране, криптография;

- запознават се с най-простите методи за криптиране и техните създатели;

- развиват способността за четене на криптиране и криптиране на информация;

развитие:

- развиват познавателната активност и творческите способности на учениците;

- формират логическо и абстрактно мислене;

- развиват способността за прилагане на придобитите знания в нестандартни ситуации;

- развиват въображението и вниманието;

образователен:

- възпитават комуникативна култура;

- развийте любопитство.

Предложената разработка може да се използва за ученици от 7-9 клас. Презентацията помага да се направи материалът визуален и достъпен.

Обществото, в което човек живее, борави с информация през цялото си развитие. Тя се натрупва, обработва, съхранява, предава. (Слайд 2. Презентация)

И винаги ли всеки трябва да знае всичко?

Разбира се, че не.

Хората винаги са се опитвали да скрият своите тайни. Днес ще се запознаете с историята на развитието на криптографията, ще научите най-простите методи за криптиране. Ще можете да дешифрирате съобщенията.

Простите техники за криптиране са използвани и са получили известно разпространение още в ерата на древните царства и в древността.

Криптографията - криптографията - е връстник на писането. Историята на криптографията има повече от едно хилядолетие. Идеята за създаване на текстове със скрити значения и криптирани съобщения е почти толкова стара, колкото и самото изкуство на писане. Има много доказателства за това. Глинена плочка от Угарит (Сирия) - упражнения, преподаващи изкуството на дешифрирането (1200 г. пр. н. е.). „Вавилонската теодицея“ от Ирак е пример за акростих (средата на 2-ро хилядолетие пр.н.е.).

Един от първите систематични шифри е разработен от древните евреи; този метод се нарича temura - „размяна“.

Най-простият от тях е „Атбаш“, азбуката е разделена по средата, така че първите две букви, А и Б, съвпадат с последните две, Т и Ш. Използването на шифъра на Темур може да се намери в Библията. Това пророчество на Йеремия, направено в началото на 6 век пр. н. е., съдържа проклятие към всички владетели на света, завършващо с „краля на Сезах“, който, разшифрован от шифъра „Атбаш“, се оказва цар на Вавилон.

(Слайд 3) По-гениален метод за криптиране е изобретен в древна Спарта по времето на Ликург (V век пр. н. е.) За кодиране на текста е използвана Сцитала - цилиндричен прът, върху който е навита лента от пергамент. Текстът се изписваше ред по ред по оста на цилиндъра, лентата се развиваше от пръчката и се предаваше на адресата, който имаше Сцитал със същия диаметър. Този метод променя буквите на съобщението. Ключът за шифъра беше с диаметъра на Скитала. АРИСТОТЕЛ измисли метод за разбиване на такъв шифър. Той изобретил устройството за дешифриране Antiscital.

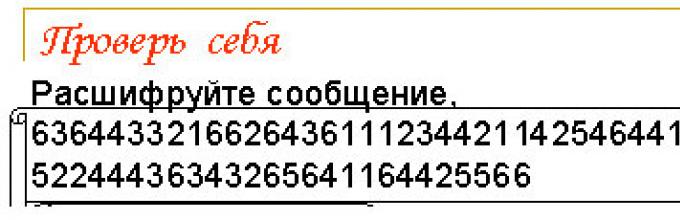

(Слайд 4) Задача "Проверете себе си"

(Слайд 5) Гръцкият писател ПОЛИБИЙ използва сигнална система, която се използва като метод за криптиране. С негова помощ беше възможно да се прехвърли абсолютно всяка информация. Той записа буквите от азбуката в квадратна таблица и ги замени с координати. Стабилността на този шифър беше страхотна. Основната причина за това беше възможността постоянно да се променя последователността на буквите в квадрата.

(Слайд 6) Задача "Проверете себе си"

(Слайд 7) Специална роля в запазването на тайната изигра методът за криптиране, предложен от ЮЛИЙ ЦЕЗАР и описан от него в „Бележки за Галската война.

(Слайд 8) Задача "Проверете себе си"

(Слайд 9) Има няколко модификации на шифъра на Цезар. Един от тях е алгоритъмът за шифър Гронсфелд (създаден през 1734 г. от белгиеца Хосе де Бронкхор, граф де Гронсфелд, военен и дипломат). Криптирането се състои във факта, че стойността на смяната не е постоянна, а се задава от ключ (гама).

(Слайд 10) За този, който предава криптирането, неговата устойчивост на декриптиране е важна. Тази характеристика на шифъра се нарича криптографска сила. За да увеличите криптографската сила, позволете шифри с много азбучни или многозначни замествания. В такива шифри на всеки знак от отворената азбука се присвояват не един, а няколко шифровани знака.

(Слайд 11) Научните методи в криптографията се появяват за първи път в арабските страни. Арабски произход и самата дума шифър (от арабското "число"). Арабите са първите, които заменят буквите с цифри, за да защитят оригиналния текст. Тайната писменост и нейното значение се споменават дори в приказките от Хиляда и една нощ. Първата книга, специално посветена на описанието на някои шифри, се появява през 855 г., тя се нарича „Книгата на голямото желание на човек да разгадае мистериите на древната писменост“.

(Слайд 12) Италианският математик и философ ДЖЕРОЛАМО КАРДАНО написа книгата „За тънкостите“, в която има част за криптографията.

Неговият принос към науката за криптографията се състои от две изречения:

Първият е да използвате обикновения текст като ключ.

Второ, той предложи шифър, сега наречен Cardano Grid.

В допълнение към тези предложения, Cardano дава "доказателство" за силата на шифрите, базирано на преброяване на броя на ключовете.

Решетката Cardano е лист от твърд материал, в който на неравномерни интервали са направени правоъгълни разрези по височина за една линия и с различни дължини. Чрез наслагването на тази решетка върху лист хартия за писане беше възможно да се напише тайно съобщение в изрезите. Останалите пространства бяха запълнени с произволен текст, маскиращ тайното съобщение. Този метод на прикриване е използван от много известни исторически личности, кардинал Ришельо във Франция и руският дипломат А. Грибоедов. Въз основа на такава решетка Кардано конструира шифър за пермутация.

(Слайд 13) Задача "Проверете себе си"

(Слайд 14) В Русия също обичаха криптографията. Използваните шифри са същите като в западните страни - икона, замествания, пермутации.

Датата на възникване на криптографската служба в Русия трябва да се счита за 1549 г. (царуването на Иван IV), от момента, в който е сформиран "посланическият орден", в който е имало "цифров отдел".

Петър I напълно реорганизира криптографската служба, създавайки "Посланическата канцелария". Понастоящем кодовете се използват за криптиране, като приложения към "цифрови азбуки". В известното „дело на царевич Алексей“ в обвинителния материал фигурират и „цифрови азбуки“.

(Слайд 15) Задача "Проверете себе си"

(Слайд 16) 19 век донесе много нови идеи в криптографията. ТОМАС ДЖЕФЕРСЪН създава система за криптиране, която заема специално място в историята на криптографията - "дисков шифър". Този шифър е реализиран с помощта на специално устройство, което по-късно е наречено шифър на Джеферсън.

През 1817 г. DESIUS WADSWORTH проектира криптиращо устройство, което въвежда нов принцип в криптографията. Нововъведението беше, че той направи азбуки с обикновен текст и шифрован текст с различна дължина. Устройството, с което е направил това, е диск, с два подвижни пръстена с букви. Буквите и цифрите на външния пръстен бяха подвижни и можеха да се сглобяват в произволен ред. Тази шифрова система прилага периодично полиазбучно заместване.

(Слайд 17) Има много начини за кодиране на информация.

Капитанът на френската армия ШАРЛ БАРБИЕ разработва през 1819 г. системата за кодиране ecriture noctrume - нощно писане. В системата са използвани изпъкнали точки и тирета, недостатъкът на системата е нейната сложност, тъй като не са кодирани букви, а звуци.

ЛУИ БРАЙЛ подобри системата, разработи свой собствен шифър. Основите на тази система се използват и днес.

(Слайд 18) САМЮЕЛ МОРС разработи през 1838 г. система за кодиране на знаци с помощта на точки и тирета. Той е и изобретателят на телеграфа (1837 г.) - устройство, което използва тази система. Най-важното в това изобретение е двоичният код, тоест използването само на два знака за кодиране на букви.

(Слайд 19) Задача "Проверете себе си"

(Слайд 20) В края на 19 век криптографията започва да придобива чертите на точна наука, а не просто изкуство, започва да се изучава във военните академии. Един от тях разработи собствен военен полеви шифър, наречен линия Сен Сир. Това позволи значително да се повиши ефективността на работата на криптографа, да се улесни алгоритъмът за внедряване на шифъра на Vigenère. Именно в тази механизация на процесите на криптиране-декриптиране се крие приносът на авторите на линията към практическата криптография.

В историята на криптографията от XIX век. името на АВГУСТ КИРКХОФ беше ярко отпечатано. През 80-те години на XIX век той издава книгата "Военна криптография" с обем от едва 64 страници, но те увековечават името му в историята на криптографията. Той формулира 6 специфични изисквания към шифрите, две от които се отнасят до силата на криптирането, а останалите - до оперативните качества. Едно от тях („компрометирането на системата не трябва да причинява неудобства на кореспондентите“) стана известно като „правилото на Керкхоф“. Всички тези изисквания са актуални днес.

През 20 век криптографията става електромеханична, след това електронна. Това означава, че електромеханичните и електронните устройства са се превърнали в основно средство за предаване на информация.

(Слайд 21) През втората половина на 20 век, след развитието на елементната база на компютърните технологии, се появяват електронни енкодери. Днес именно електронните енкодери съставляват по-голямата част от инструментите за криптиране. Те отговарят на непрекъснато нарастващите изисквания за надеждност и скорост на криптиране.

През седемдесетте години се случиха две събития, които сериозно повлияха на по-нататъшното развитие на криптографията. Първо, беше приет (и публикуван!) първият стандарт за криптиране на данни (DES), който "легализира" принципа на Керкхоф в криптографията. На второ място, след работата на американските математици У. ДИФИ и М. ХЕЛМАН се ражда "нова криптография" - криптография с публичен ключ.

(Слайд 22) Задача "Проверете себе си"

(Слайд 23) Ролята на криптографията ще се увеличи поради разширяването на областите на нейното приложение:

- цифров подпис,

- удостоверяване и потвърждаване на автентичността и целостта на електронни документи,

- сигурност на електронния бизнес,

- защита на информацията, предавана чрез интернет и др.

Познаването на криптографията ще бъде необходимо за всеки потребител на електронни средства за обмен на информация, поради което криптографията в бъдеще ще се превърне в „третата грамотност“ наред с „втората грамотност“ – уменията за работа с компютър и информационни технологии.

Архаичните енкодери са потънали в забрава, което не може да се каже за алгоритмите за криптиране. Операциите смяна, замяна и пермутация все още се използват в съвременните алгоритми, но със значителна корекция в сигурността. През вековете след първото използване на тези шифри, криптографите са се научили да оценяват количеството информация, ентропията и силата, но това не винаги е било така. Нека да разгледаме по-отблизо как работят най-популярните шифри в историята на криптографията и какви са техните недостатъци.

В едно модерно общество, където почти всеки човек има електронно устройство (или дори повече от едно), където всяка минута се извършват транзакции с електронна валута, изпращат се поверителни имейли, подписват се електронни документи, криптографията е необходима като въздух. Необходими на потребителите за защита на поверителността им. Необходими са на програмистите, за да гарантират сигурността на проектираните системи. Необходим е на хакерите, за да разберат уязвимостите в системите по време на одит. Необходимо е на администраторите, за да разберат как и как най-добре да защитят корпоративните данни. Не можехме да пренебрегнем толкова важна тема и да започнем поредица от статии, посветени на въведението в криптографията. За начинаещи - най-лесният начин да се запознаят с криптата, за професионалистите - добра причина да систематизират знанията си. Шест урока, от най-лесния до най-трудния. Напред!

Условия

Първо, нека дефинираме някои термини:

- Криптографията е наука за това как да защитите съобщение.

- Криптоанализът е наука за това как да отворите криптирано съобщение, без да знаете ключа.

- Декриптирането е процес на получаване на открит текст чрез криптоанализ.

- Декриптирането е процес на получаване на обикновен текст с помощта на ключа и алгоритъма за декриптиране, предоставени за този шифър.

В света на криптографията объркването в тези думи е ужасно лошо възпитание.

Защо ми трябват знания за криптографията?

Да предположим, че криптографията е много необходима, но нека момчетата с мустаците на математиката се погрижат за нея. Защо ми трябват познания по криптография?

Ако сте редовен потребител - тогава поне за да гарантирате поверителността си. Днес средствата за тотално наблюдение на милиони хора стават достъпни за големи държави и влиятелни организации. Следователно криптографията е най-важният инструмент, който осигурява поверителност, доверие, цялост, авторизация на съобщения и електронни плащания. Повсеместното разпространение на криптографията ще остане един от малкото начини за защита на потребителя от заплахи, надвиснали над неговата поверителна информация. Знаейки как работи този или онзи протокол или шифър, какво го прави добър и къде са неговите слабости, вие ще можете съзнателно да изберете инструменти за работа или просто комуникация в мрежата.

Ако сте програмист или специалист по информационна сигурност, тогава тук не можете да се скриете никъде от криптографията. Всеки голям проект изисква информационна сигурност. Няма значение какво разработвате: услуга за съдържание, поща, месинджър, социална мрежа или просто онлайн магазин, навсякъде има критични данни, които трябва да бъдат защитени от прихващане или отвличане на база данни. Всяка транзакция трябва да бъде защитена с криптографски протоколи. В този случай криптографията е правилният инструмент. Ако все още не сте го срещали, бъдете сигурни - 100% е само въпрос на време.

Накратко, криптографията се използва много по-често, отколкото може да си представим. Ето защо е време да премахнете завесата на тайната от тази наука, да се запознаете с най-интересните аспекти и да използвате нейните възможности във ваша полза.

Защо да изучаваме стари шифри?

В Интернет криптографските протоколи се използват в почти всяка заявка. Но каква беше ситуацията, когато изобщо нямаше интернет? Не мислете, че в онези далечни рошави времена не е имало криптография. Първите методи за криптиране се появяват преди около четири хиляди години. Разбира се, това бяха най-примитивните и нестабилни шифри, но тогава населението беше неграмотно, така че такива методи можеха да защитят информацията от любопитни очи.

Хората винаги са се нуждаели от тайна кореспонденция, така че криптирането не е спряло. С разкриването на някои шифри бяха изобретени други, по-устойчиви. Хартиените шифри бяха заменени от машини за шифроване, които нямаха равни сред хората. Дори опитен математик не би могъл да разбие шифъра, изчислен на ротационна машина. С появата на първите компютри изискванията за сигурност на информацията се увеличиха многократно.

Защо трябва да се запознаем с толкова древни и нестабилни шифри, ако можете веднага да прочетете за DES и RSA - и готово, почти специалист? Изследването на първите шифри ще помогне да се разбере по-добре защо е необходима тази или онази операция в модерен алгоритъм за криптиране. Например, пермутационният шифър, един от първите примитивни алгоритми, не е забравен, а пермутацията е една от често срещаните операции в съвременното криптиране. По този начин, за да разберете по-добре откъде всъщност растат краката на съвременните алгоритми, трябва да погледнете назад няколко хиляди години.

Исторически шифри и първи шифри

Според източници, първите методи за криптиране на текст се появяват заедно с раждането на писмеността. Тайните методи за писане са били използвани от древните цивилизации на Индия, Месопотамия и Египет. Писанията на Древна Индия споменават начини за промяна на текста, които са били използвани не само от владетели, но и от занаятчии, които са искали да скрият тайната на майсторството. Произходът на криптографията е използването на специални йероглифи в древноегипетската писменост преди около четири хилядолетия.

Първият шифър, който произхожда от древни цивилизации и е актуален по някакъв начин и до днес, може да се счита за заместващ шифър. Малко по-късно е измислен шифър, който е използван от Юлий Цезар, поради което е кръстен на него.

В допълнение към шифрите е невъзможно да не споменем устройствата за криптиране, които са разработени от древните математици. Например скитникът е първият шифър, разработен в Спарта. Представляваше пръчка, на която по цялата й дължина беше навита ивица пергамент. Текстът се нанася по оста на пръчката, след което пергаментът се отстранява и се получава криптирано съобщение. Ключът беше диаметърът на пръчката. Този метод на криптиране обаче беше абсолютно нестабилен - Аристотел стана автор на хака. Той нави лента пергамент около конусовидна пръчка, докато се появят фрагменти от четим текст.

Също така ярък пример от света на древните шифри може да бъде дискът на Еней - диск с дупки според броя на буквите в азбуката. Конецът беше изтеглен последователно в онези дупки, които съответстваха на буквите на съобщението. Получателят извади конеца, записа последователността от букви и прочете тайното съобщение. Този енкодер обаче имаше значителен недостатък - всеки можеше да получи нишка и да разгадае съобщението.

Shift шифър

Това е един от най-ранните видове шифър. Процесът на криптиране е много прост. Състои се в замяна на всяка буква от оригиналното съобщение с друга буква, която е отделена от оригинала с определен брой позиции в азбуката. Този брой позиции се нарича ключ. С ключ три, този метод се нарича шифър на Цезар. Императорът го използвал за тайна кореспонденция. За да шифровате съобщение, трябва да изградите таблица за заместване:

| а | b | ° С | д | д | f | ж | ч | аз | й | к | л | м | н | о | стр | р | r | с | T | u | v | w | х | г | z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| д | д | f | ж | ч | аз | й | к | л | м | н | о | стр | р | r | с | T | u | v | w | х | г | z | а | b | ° С |

Както можете да видите, във втория ред знаците от азбуката са изместени три позиции "назад". За да шифровате съобщение, за всеки знак в изходния текст трябва да вземете съответния знак от таблицата за заместване.

Пример за шифър

Изходен текст:Хей Брут! Как сте?

Шифран текст: Kl, Euxw! Krz duh brx?

Декриптиране

На етапа на дешифриране имаме шифрован текст и ключ, равен на три. За да получим оригиналния текст, търсим изместване с три позиции към началото на азбуката за всеки знак. И така, за първия знак K, промяна от три ще означава знака H. След това дешифрираме текста символ по знак, докато получим оригиналната фраза Hi, Brut! Как сте? .

Криптоанализ

Най-лесният начин да разбиете такъв шифър е просто да изброите всички възможни ключови стойности - има само 25. Тук всичко е просто и няма смисъл да спирате.

Друг вариант е да използвате анализ на честотата на текста. За всеки език има статистическа информация за честотата на използване на всяка буква от азбуката и най-често срещаните комбинации от букви. За английски, например, средната честота на буквите е както следва:

| д 0,12702 | с 0,06327 | u 0,02758 | стр 0,01929 | р 0,00095 |

| T 0,09056 | ч 0,06094 | м 0,02406 | b 0,01492 | z 0,00074 |

| а 0,08167 | r 0,05987 | w 0,02360 | v 0,00978 | |

| о 0,07507 | д 0,04253 | f 0,02228 | к 0,00772 | |

| аз 0,06966 | л 0,04025 | ж 0,02015 | й 0,00153 | |

| н 0,06749 | ° С 0,02782 | г 0,01974 | х 0,00150 |

Що се отнася до двубуквените комбинации (биграми), се забелязва следната тенденция:

| биграма | Процент | биграма | Процент |

|---|---|---|---|

| th | 3,15 | той | 2,51 |

| ан | 1,72 | в | 1,69 |

| ер | 1,54 | повторно | 1,48 |

| ес | 1,45 | На | 1,45 |

| ea | 1,31 | ти | 1,28 |

| при | 1,24 | ул | 1,21 |

| en | 1,20 | nd | 1,18 |

Идеята е в шифрования текст най-често срещаната буква да не е препратката e, а нещо друго. Съответно трябва да намерим най-често срещаната буква в нашия шифър. Това ще бъде шифрованото е. След това трябва да изчислите неговото изместване от е в таблицата за заместване. Получената стойност е нашият ключ!

Шифър за заместване

Основният недостатък на шифъра за изместване е, че има само 25 възможни стойности на ключ. Дори Цезар започна да подозира, че неговият шифър не е най-добрата идея. Следователно той беше заменен със заместващ шифър. За да се използва този алгоритъм, се създава таблица с оригиналната азбука и непосредствено под нея същата азбука, но с пренаредени букви (или друг набор от знаци):

| а | b | ° С | д | д | f | ж | ч | аз | й | к | л | м | н | о | стр | р | r | с | T | u | v | w | х | г | z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| b | д | х | ж | w | аз | р | v | л | о | u | м | стр | й | r | с | T | н | к | ч | f | г | z | а | д | ° С |

Пример за шифър

Ние действаме подобно на предишния шифър. За всеки знак от изходния текст вземаме съответния от таблицата за заместване:

Изходен текст:Хей Брут! Как сте?

Шифран текст: Vl, Enfh!Vrz bnw drf?

Декриптиране

При дешифриране заместваме всеки знак от шифротекста със съответния символ от известната ни заместваща таблица: v => h, l => i и т.н. Тогава получаваме оригиналния низ Hi, Brut! Как сте? .

Криптоанализ

Криптоанализът на този шифър също се извършва по метода на честотния текстов анализ. Помислете за пример:

MRJGRJ LK HVW XBSLHBM RI QNWBH ENLHBLJ, LHK SRMLHLXBM, WXRJRPLX, BJG XRPPWNXLBM XWJHNW. LH LK RJW RI HVW MBNQWKH XLHLWK LJ HVW ZRNMG BJG HVW MBNQWKH XLHD LJ WFNRSW. LHK SRSFMBHLRJ LK BERFH 8 PLMMLRJ. MRJGRJ LK GLYLGWG LJHR KWYWNBM SBNHK: HVW XLHD, ZWKHPLJKHWN, HVW ZWKH WJG, BJG HVW WBKH WJG. HVW VWBNH RI MRJGRJ LK HVW XLHD, LHK ILJBJXLBM BJG EFKLJWKK XWJHNW. JFPWNRFK EBJUK, RIILXWK, BJG ILNPK BNW KLHFBHWG HVWNW, LJXMFGLJQ HVW EBJU RI WJQMBJG, HVW KHRXU WAXVBJQW, BJG HVW RMG EBLMWD. IWZ SWRSMW MLYW VWNW, EFH RYWN B PLMMLRJ SWRSMW XRPW HR HVW XLHD HR ZRNU. HVWNW BNW KRPW IBPRFK BJXLWJH EFLMGLJQK ZLHVLJ HVW XLHD. SWNVBSK HVW PRKH KHNLULJQ RI HVWP LK HVW KH. SBFM \ "K XBHVWGNBM , HVW QNWBHWKH RI WJQMLKV XVFNXVWK . LH ZBK EFLMH LJ HVW 17HV XWJHFND ED KLN XVNLKHRSVWN ZNWJ . HVW HRZWN RI MRJGRJ ZBK IRFJGWG ED OFMLFK XBWKBN BJG LJ 1066 NWEFLMH ED ZLMMLBP HVW XRJTFWNRN . LH ZBK FKWG BK B IRNHNWKK , B NRDBM SBMBXW , BJG B SNLKRJ .JRZ LH LK B PFKWFP . |

Честотният анализ на буквите от този шифър показва следното (чете се ред по ред, буквите са сортирани по честота на използване):

W -88, H -74, L -67, J -55, B -54, K -52, R -51 , N -41 , M -36 , V -35 , X -29 , G -27 , F -23 , P -16 , S -16 , I -15 , Z -13 , E -13 , D -11 , Q -10 , U -5 , Y -4 , T -1 , O -1 , А-1 |

Вероятно W => e, тъй като това е най-често срещаната буква в шифъра (вижте таблицата със средните честоти на буквите за английски в предишния шифър).

След това се опитваме да намерим най-кратката дума, която включва вече известната ни буква W => e. Виждаме, че комбинацията HVW най-често се среща в шифъра. Лесно е да се досетите, че най-вероятно това е триграмата, тоест вече сме идентифицирали три знака в текста. Ако погледнете междинния резултат, няма съмнение:

MRJGRJ LK XBSLtBM RI QNeBt ENLtBLJ, LtK SRMLtLXBM, eXRJRPLX, BJG XRPPeNXLBM XeJtNe. Lt LK RJe RI the MBNQeKt XLtLeK LJ the ZRNMG BJG the MBNQeKt XLtD LJ eFNRSe. LtK SRSFMBtLRJ LK BERFt 8 PLMMLRJ. MRJGRJ LK GLYLGeG LJtR KeYeNBM SBNtK: XLtD, ZeKtPLJKteN, ZeKt eJG, BJG eBKt eJG. heBNt RI MRJGRJ LK the XLtD, LtK ILJBJXLBM BJG EFKLJeKK XeJtNe. JFPeNRFK EBJUK, RIILXeK, BJG ILNPK BNe KLtFBteG theNe, LJXMFGLJQ EBJU RI eJQMBJG, KtRXU eAXhBJQe, BJG RMG EBLMeD. IeZ SeRSMe MLYe heNe, EFt RYeN B PLMMLRJ SeRSMe XRPe tR the XLtD tR ZRNU. theNe BNe KRPe IBPRFK BJXLeJt EFLMGLJQK ZLthLJ the XLtD. SeNhBSK the PRKt KtNLULJQ RI theP LK the Kt. SBFM \ "K XBtheGNBM , the QNeBteKt RI eJQMLKh XhFNXheK . Lt ZBK EFLMt LJ the 17th XeJtFND ED KLN XhNLKtRSheN ZNeJ . the tRZeN RI MRJGRJ ZBK IRFJGeG ED OFMLFK XBeKBN BJG LJ 1066 NeEFLMt ED ZLMMLBP the XRJTFeNRN . Lt ZBK FKeG BK B IRNtNeKK , B NRDBM SBMBXe , BJG B SNLKRJ .JRZ Lt LK B PFKeFP . |

Чудесно, три букви вече са известни. Отново търсим най-кратките думи с нови замествания, познати ни. Комбинацията it е често използвана и тъй като буквата t вече е дешифрирана (HVW => the), очевидно е, че в нашия текст L => i (LH => it). След това се обръщаме към търсенето на биграми е и задаваме, че K => s, R => o. След това обръщаме внимание на триграмите ~ing и и. Анализът на текста показва, че BJG най-вероятно е шифрован текст от и. След като заменим всички най-често срещани знаци, получаваме текста:

Mondon е XaSitaM oI QNeat ENitain, неговите SoMitiXaM, eXonoPiX и XoPPeNXiaM XentNe. това е едно от най-много места в ZoNMd и най-многото XitD в eFNoSe. неговата SoSFMation е AEOFT 8 PiMMion. Мондон е разделен на SeYeNaM SaNts: XitD, ZestPinsteN, Zest end и east end. HEAT OI Mondon е XitD, неговият IinanXiaM и EFsiness XentNe. nFPeNoFs EanUs , oIIiXes и IiNPs aNe sitFated theNe , inXMFdinQ the EanU oI enQMand , stoXU eAXhanQe и oMd EaiMeD . IeZ SeoSMe MiYe HeNe, EFt oYeN a PiMMion SeoSMe XoPe to the XitD to ZoNU. theNe aNe soPe IaPoFs anXient EFiMdinQs Zithin the XitD. SeNhaSs the Post stNiUinQ oI theP is the st . SaFM \ "s XathedNaM , QNeatest oI enQMish XhFNXhes . it Zas EFiMt in the 17th XentFND ED siN XhNistoSheN ZNen . the toZeN oI Mondon Zas IoFnded ED OFMiFs XaesaN and in 1066 NeEFiMt ED ZiMMiaP the XonTFeNoN FXe sed No, it is ZasDaM a SNison .noZ това е PFseFP . |

Лондон е столицата на Великобритания, неин политически, икономически и търговски център. Той е един от най-големите градове в света и най-големият град в Европа . Това енаселениееотносно8 милиона. Лондонеразделенивняколкочасти: наград, Уестминстър, назападКрай, инаизтокКрай. TheсърценаЛондоненаград, неговотофинансовиибизнесцентър. Многобройнибанки, офиси, ифирмисаразположентам, включителнонабанканаАнглия, наНаличностРазмяна, инастарБейли. Малцинахоратана животук, нонадамилионахоратаидвамда сенаградда серабота. Тамсанякоиизвестендревенсградив рамките нанаград. Може бинаповечетопоразителнонатяхенаСв. Пол"сКатедралата, нанай великнаАнглийскицъркви. Тобешепостроенавна17-тивекотгосподинеКристофърРен. TheКуланаЛондонбешеоснованотЮлийЦезарив1066 преустроенотУилямнаЗавоевател. Тобешеизползваникатоакрепост, акралскидворец, иазатвор. Сегатоеамузей. |

Както можете да видите, в този криптоанализ основният ни инструмент беше статистическият анализ на честотите. Продължа напред!

Шифърът на Ричард Зорге

Не можеш да говориш за шифри и да не кажеш нито дума за шпиони. В близкото минало, когато още нямаше компютри, основно служителите на разузнаването се опитваха да скрият информация. Науката за криптиране не можеше да стои неподвижна, защото службата на родината беше нейната най-важна и необходима цел. Между другото, съветските шифри, разработени от местни специалисти, определиха вектора на развитие на криптографията за много десетилетия напред.

Нека анализираме доста добре известния шифър на Рихард Зорге, съветски разузнавач, изпратен в Япония. Този шифър е обмислен до най-малкия детайл. Шифроването е на английски. Първоначално трябва да създадете следната таблица:

| С | U | б | У | А | Y |

| ° С | д | д | Е | Ж | з |

| аз | Дж | К | Л | М | н |

| О | П | Q | Р | T | V |

| х | Y | З | . | / |

Първо вписваме думата SUBWAY, която сме избрали. След това изписваме всички останали букви от азбуката по ред. Наклонената черта означава нова дума (разделител), а точката означава себе си. Освен това най-често срещаните букви от английската азбука (A, S, I, N, T, O, E, R) са номерирани по реда на поява в таблицата:

| 0) С | U | б | У | 5) А | Y |

| ° С | д | 3) Д | Е | Ж | з |

| 1) аз | Дж | К | Л | М | 7) Н |

| 2) О | П | Q | 4) Р | 6) Т | V |

| х | Y | З | . | / |

Изграждаме самата таблица хоризонтално, като пишем букви в редове и ги номерираме вертикално, в колони. Това подобрява свойствата на смесване.

Освен това таблицата се преобразува в следния вид: първо най-често срещаните букви се записват в колони в ред по реда на номерирането (S, I, E, ...). След това се изписват всички останали букви, също в колони в редове (C, X, U, D, J, ...). Такава таблица ще осигури добри свойства на смесване и в същото време няма да „разваля“ честотния анализ на шифрования текст:

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| - | С | аз | О | д | Р | А | T | н | - | - |

| 8 | ° С | х | U | д | Дж | П | З | б | К | Q |

| 9 | . | У | Е | Л | / | Ж | М | Y | з | V |

Масата е готова. Сега можете да шифровате съобщението.

Пример за шифър

Да вземем оригиналния текст:

г-н. хщелетяутре. |

Нека да разделим думите наклонени черти:

г-н. / х/ ще/ летя/ утре. |

Нека разделим текста на блокове от четири знака (само за по-лесно представяне):

г-н. / х/ will/ fly/ Tоморред. |

Сега текстът трябва да бъде криптиран според нашата таблица. Алгоритъмът е следният:

- За всеки изходен символ търсим съответната цифра в първата колона (за M това ще бъде 9).

- За всеки изходен символ търсим съответната цифра в първия ред (за M това ще бъде 6).

- Пишем получените знаци един по един (96). Ако вместо символ в първия ред/колона има тире, не пишете нищо:96 4 ...

Г-Н… - Да преминем към следващия герой. И така нататък.

В резултат на това получаваме следния шифрован текст:

9649094 81 94 911 93939492 9397946 29624 429190 МР. / х/ УазЛЛ/ ЕЛY/ TОМИЛИРЕД. |

След това шифрованият текст се разделя отново на блокове с еднаква дължина от пет знака. Останалите символи, които попадат в последната непълна група от пет знака, могат просто да бъдат изхвърлени. Ако са ни останали повече от два знака, тогава те трябва да бъдат допълнени с нули до пълна група от пет. Ако един или два могат да бъдат изхвърлени, те не носят много информация и лесно се отгатват в щаба. В нашия случай не са останали допълнителни знаци.

След прегрупиране получаваме следния шифрован текст:

96490 94819 49119 39394 92939 79462 96244 29190 |

След това трябва да наложите определена гама върху получения шифрован текст. Просто казано, гама е поредица от числа, която е избрана да бъде добавена към оригиналния шифрован текст. Например, ако имаме гама от 1234 5678 9876 , а оригиналният шифрован текст е изглеждал като 12222 14444 1555 , тогава крайният шифрован текст след прилагане на гамата изглежда като тяхната сума - 1234+12222, 14444+5678, 9876+1555 .

Къде да вземем гамата и как тихо да я прехвърлим в централата? Зорге избра гамата от Германския статистически годишник. Подобна публикация не трябваше да изненада японците, тъй като Зорге пристигна в страната под прикритието на германски журналист. Зорге посочи страницата и колоната, от която започва последователността, която беше насложена върху шифрования текст в това съобщение. Например 201-ва страница и 43-та колона. Той записва тези данни с допълнителен номер 20143 преди шифрования текст, който от своя страна вече е криптиран с гама.

Разбира се, днес си струва да изберете по-известен източник за гама. Всички общи таблични данни, които не будят подозрение, ще свършат работа. Но за да се запознаем с шифъра, нека все пак използваме автентичния източник :).

Да предположим, че сме избрали 199-та страница и четвъртия ред, четвъртата колона. Тук започва желаният диапазон:

324 36 380 230 6683 4358 50 2841 |

В този случай, за да приложите гамата, трябва да направите:

19946 { 96490 + 324 94819 + 36 49119 + 380 39394 + 230 92939 + 6683 79462 + 4358 96244 + 50 29190 + 2841 } |

В резултат на това полученият шифрован текст ще бъде:

19946 96814 94855 49499 39624 99622 83820 96294 32031 |

Декриптиране

В Москва този текст е дешифриран с помощта на подобна таблица. Първо беше анализирано първото петцифрено число и определената гама последователност беше в справочника:

{ 96814 - 324 94855 - 36 49499 - 380 39624 - 230 99622 - 6683 83820 - 4358 96294 г-н. хщелетяутре |

Криптоанализ

Шифърът на Зорге никога не е бил разбит от вражески криптоаналитици. Много пъти японските тайни служби са прихващали шифрования текст, но той ще остане под формата на колони от петцифрени числа, които са били картотекирани в досиетата на незаловените шпиони.

Шифър на Вернам

По време на Първата световна война криптолозите активно използват еднократна шифрова тетрадка или шифър на Вернам. Доказано е, че теоретично е абсолютно сигурен, но ключът трябва да е със същата дължина като изпращаното съобщение. Абсолютната сигурност е свойството, че криптираното съобщение не може да се криптира, тъй като не дава на атакуващия никаква информация за открития текст.

Същността на шифъра на Вернам е изключително проста. За да направите това, трябва да запомните операцията „изключително или“ или добавянето по модул 2. Така че за съобщение в обикновен текст шифротекстът ще бъде равен на:

-- -- - +Ж11011

По време на Първата световна война двоичните кодове за знаци са зададени в Международната телеграфна азбука № 2 (Международна телеграфна азбука № 2, ITA2).

Всъщност, въпреки криптографската си сила, този шифър има повече минуси, отколкото плюсове:

- ключът трябва да е напълно произволна последователност - вероятно ще трябва да стоите и да хвърлите зара, за да генерирате такъв;

- необходим е сигурен канал за предаване - съмнително е, че е бил винаги под ръка по време на Първата световна война;

- ако трета страна може по някакъв начин да открие съобщението, тя лесно ще възстанови ключовете и ще замени съобщението;

- необходимо е надеждно унищожаване на страницата на тетрадката - изгорете я и изяжте пепелта, тогава врагът няма да знае със сигурност какво е шифровано.

Пример за шифър

Изходен текст:ЗДРАВЕЙТЕ

Ключ: AXHJB

Събираме малко по малко модул 2 и търсим коя буква отговаря на получения код в телеграфната азбука:

H⊕A = 10100⊕00011 = 10111 => Q

E⊕X = 00001⊕11101 = 11100 => M

L⊕H = 10010⊕10100 = 00110 => I

L⊕J = 10010⊕01011 = 11001 => B

O⊕B = 11000⊕11001 = 00001 => E

Шифран текст: QMIBE

Декриптиране

Дешифрирането с помощта на ключ се извършва подобно на криптирането:

шифрован текст⊕ключ = обикновен текст

Криптоанализ

С правилното използване на ключа нападателят може само да познае знаците. Дори ако той има неограничен брой шифровани текстове, но всички те са криптирани с различни ключове от различни знаци, той ще има безкраен брой опции за обикновен текст. В същото време човек може да познае значението на изходния текст само по броя на знаците.

Криптоанализът на шифъра на Vernam е лесно възможен, ако изберем ключ с повтарящи се знаци по време на криптирането. Ако нападателят успее да се докопа до няколко текста с припокриващи се ключове, той ще може да възстанови оригиналния текст.

Помислете за атака, която е осъществима, ако използваме един и същ ключ два пъти при криптиране. Нарича се атака на вмъкване.

Да предположим, че успяхме да прихванем криптираното QMIVE съобщение. Опитваме се да разбием шифъра и убедихме подателя да шифрова съобщението си отново, но да постави първия знак в 1 (разбира се, подателят трябва да е огромен глупак, за да изпълни такова условие, но да предположим, че можем да убедим).

След това получаваме шифрования текст VDYBJY.

Знаем, че първият знак е 1. Изчислявам първия знак на ключа на частния ключ:

H⊕D = 10100⊕01001 = 11101 => X

Прилагаме го към първия текст и получаваме:

M⊕X = 11100⊕11101 = 00001 => E

- добавете символа за обикновен текст със знака за шифрован текст => разберете ключовия знак;

- добавете символа за ключ със съответния символ за шифрован текст => вземете символа за обикновен текст

Тази последователност от операции се повтаря, докато не станат известни всички знаци в открития текст.

Машини за криптиране

С течение на времето ръчното криптиране започна да изглежда дълго и малко полезно. Криптографите постоянно шифроват, а криптоаналитиците по това време отчаяно се опитват да разбият шифъра. Наложи се ускоряване и автоматизиране на процеса и усложняване на алгоритъма. Заместващият шифър се оказа най-подходящ за модификация. Ако текстът, шифрован на ръка по този начин, можеше да бъде възстановен без особени затруднения, тогава машината можеше да извърши тази операция няколко пъти и възстановяването на текста стана много трудно.

И така, основният механизъм на енкодера беше диск с контакти, приложени от двете страни, съответстващи на азбуката на обикновен и шифрован текст. Контактите бяха свързани помежду си според определено правило, наречено дисково превключване. Това превключване определя замяната на буквите в първоначалната позиция на диска. Когато позицията на диска се промени, превключването се промени и азбуката за криптиране се измести.

Работен пример

Нека началната позиция на диска определя замяната:

| а | b | ° С | д | д | f | ж | ч | аз | й | к | л | м | н | о | стр | р | r | с | T | u | v | w | х | г | z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| b | д | х | ж | w | аз | р | v | л | о | u | м | стр | й | r | с | T | н | к | ч | f | г | z | а | д | ° С |

След като първата буква от изходния текст бъде заменена, роторът се завърта и заместването измества един знак:

| а | b | ° С | д | д | f | ж | ч | аз | й | к | л | м | н | о | стр | р | r | с | T | u | v | w | х | г | z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| д | х | ж | w | аз | р | v | л | о | u | м | стр | й | r | с | T | н | к | ч | f | г | z | а | д | ° С | b |

Втората буква ще бъде криптирана според новата азбука. И след смяната му, роторът се измества отново и така нататък според броя на символите в оригиналното криптирано съобщение.

Енигма

Първата ротационна криптираща машина беше Enigma, която беше на въоръжение в Германия по време на Втората световна война. Тя имаше три ротора, свързани помежду си. Когато първият ротор се завърти, свързаният с него пръстен попада в жлеба на втория диск и го избутва. По същия начин повторенията на третия ротор се контролират от втория ротор. В резултат на това всеки път, когато натиснете клавиша на машината, същата буква се кодира с напълно различни стойности.

При криптирането беше необходимо да се вземе предвид първоначалната позиция на роторите, техният ред и позициите на пръстените. За подмяна на двойна буква се използва панел с плъгини. Рефлекторът извършва окончателно заместване, за да контролира съответствието между операциите за криптиране и декриптиране. Разгледайте конструкцията на Enigma:

На фигурата удебелената линия подчертава как буквата A се въвежда от клавиатурата, кодира се с щепсел, преминава през три ротора, заменя се на рефлектор и излиза като шифрована буква D.

Енигма отдавна се смята за неуязвима. Германците ежедневно променят позицията на свещи, дискове и тяхното оформление и позиция. По време на военните действия те ежедневно кодираха кратка последователност от букви, която беше кодирана два пъти и предадена в самото начало на съобщението. Получателят декриптира ключа и зададе настройките на машината според този ключ. Именно това многократно използване на един и същи ключ позволи на анализаторите в Bletchley Park (основното подразделение за шифроване в Обединеното кралство) да разбият немския шифър.

Всъщност механизмът на Enigma не е стабилен, тъй като щепселите и рефлекторът изпълняват взаимно изключващи се операции. Използвайки честотен анализ за достатъчно голям шифрован текст, можете да изберете позицията на роторите чрез груба сила. Именно поради тези уязвимости Enigma остава само експонат в музея Bletchley Park.

сигаба

Десет години по-късно американската армия разработи ротационната шифрова машина Sigaba, която значително надмина своя прародител по производителност. "Сигаба" има три блока от по пет ротора и печатащ механизъм. Криптирането на тази машина е използвано от американската армия и флота до 50-те години на миналия век, докато не бъде заменено от по-нова модификация на KL-7. Както знаете, тази ротационна машина никога не е била хакната.

Лилаво

Говорейки за известните криптографски механизми, не може да не споменем японската шифрова машина Purple, както я нарекоха американците. Криптирането в Purple също се основаваше на движението на четири ротора, а секретният ключ се задаваше веднъж на ден. Текстът се въвеждаше от клавиатурата, с помощта на ротори се заменяше с криптиран и се разпечатваше на хартия. По време на дешифрирането процесът на последователно преминаване през роторите се повтаря в обратен ред. Такава система е напълно стабилна. На практика обаче грешките при избора на ключове доведоха до факта, че Purple повтори съдбата на немската Enigma. Той беше хакнат от американския отдел за криптоаналитици.

заключения

Опитът от историята на криптографията ни показва важността на избора на таен ключ и честотата на промените на ключовете. Грешките в този труден процес правят всяка система за криптиране по-малко сигурна, отколкото би могла да бъде. Следващият път ще говорим за разпределението на ключовете.

връзки:

Това е първият урок от поредицата Diving into Crypto. Всички уроци от цикъла в хронологичен ред:

- Уроци по криптография. Основни шифри. част 1.Основи, исторически шифри, как работят (и се анализират) шифри за смяна, шифри за заместване, шифър на Ричард Зорге, Вернам и шифроващи машини (тук ли си)

- . част 2.Какво представлява, как се разпределят ключовете и как да изберем силен ключ

- Какво представлява мрежата Feistel, какви са вътрешните блокови шифри, използвани в съвременните протоколи - GOST 28147-89, Grasshopper

- Урок 4. Какво е това, как работят и каква е разликата между 3DES, AES, Blowfish, IDEA, Threefish от Bruce Schneider

- Урок 5. Видове ОзВ, как действат и как се използват

- Урок 6. Какво представлява, къде се използва и как помага при разпространението на секретни ключове, генериране на произволни числа и електронен подпис

[Общо гласове: 7 Средно: 4.1/5]

Последна актуализация от на 28 юни 2016 г.

Спомените ми от детството + въображението ми бяха достатъчни точно за един куест: дузина задачи, които не се дублират.

Но децата харесаха забавлението, те поискаха още куестове и трябваше да влязат онлайн.

Тази статия няма да описва сценария, легендите, дизайна. Но ще има 13 шифъра за кодиране на задачите за мисията.

Код номер 1. Снимка

Чертеж или снимка, която директно показва мястото, където е скрита следващата следа, или намек за нея: метла + контакт = прахосмукачкаУсложнение: направете пъзел, като разрежете снимката на няколко части.

Код 2. Leapfrog.

Разменете буквите в думата: SOFA \u003d NIDAVКод 3. Гръцка азбука.

Кодирайте съобщението с буквите от гръцката азбука и дайте на децата ключа:Код 4. Напротив.

Напишете заданието отзад напред:

- всяка дума:

Etischi dalk dop yonsos - или цялото изречение, или дори параграф:

etsem morcom momas in - akzaksdop yaaschuudelS. itup monrev an yv

Код 5. Огледало.

(когато направих мисия за моите деца, в самото начало им дадох "вълшебна чанта": имаше ключ към "гръцката азбука", огледало, "прозорци", химикалки и листове хартия и всякакви на ненужни неща за объркване. Откривайки друга гатанка, те трябваше сами да разберат какво от чантата би помогнало да се намери следа)

Код 6. Ребус.

Думата е кодирана в картинки:

Код 7. Следваща буква.

Пишем дума, като заместваме всички букви в нея със следващите по азбучен ред (тогава I се заменя с A, в кръг). Или предишен, или следващ през 5 букви :).

ШКАФ = SCHLBH

Код 8. Класика в помощ.

Взех едно стихотворение (и казах на децата кое) и код от 2 цифри: номер на ред брой букви в реда.

Пример:

Пушкин "Зимна вечер"

Буря покрива небето с мъгла,

Снежни вихри;

Като звяр тя ще вие

То ще плаче като дете

Това на порутения покрив

Изведнъж сламата ще зашумоли,

Като закъснял пътешественик

Ще се почука на прозореца ни.

21 44 36 32 82 82 44 33 12 23 82 28

прочете ли къде е уликата? :)

Код 9. Тъмница.

В мрежа 3x3 въведете буквите:

Тогава думата WINDOW е криптирана така:

Код 10. Лабиринт.

Децата ми харесаха този шифър, той е различен от другите, защото не е толкова за мозъка, колкото за вниманието.

Така:

на дълъг конец/въже закачаш буквите по ред, както вървят в думата. След това опъвате въжето, усуквате го и го оплитате по всякакъв възможен начин между опорите (дървета, крака и т.н.). След като преминат по нишката, сякаш през лабиринт, от първата до последната буква, децата ще разпознаят ключовата дума.

А представете си, ако увиете някой от възрастните гости по този начин!

Децата четат - Следващата следа е на чичо Вася.

И тичат да пипат чичо Вася. Ех, ако го е страх и от гъделичкане, тогава всички ще се забавляват!

Код 11. Невидимо мастило.

Напишете думата с восъчна свещ. Ако рисувате върху листа с акварели, тогава той може да се чете.(има и други невидими мастила .. мляко, лимон, нещо друго .. Но аз имах само свещ в къщата си :))

Код 12. Боклуци.

Гласните остават непроменени, докато съгласните се променят според ключа.например:

ОВЕК ШОМОЗКО

чете се като - МНОГО СТУДЕНО, ако знаете ключа:

D L X N H

З М Щ К В

Код 13. Windows.

Децата го харесаха толкова много! След това те криптираха съобщения един към друг с тези прозорци през целия ден.И така: на един лист изрязваме прозорци, колкото букви има в думата. Това е шаблон, прилагаме го върху празен лист и пишем подсказка "в прозорците". След това премахваме шаблона и върху останалото чисто място на листа пишем много различни други ненужни букви. Можете да прочетете шифъра, ако прикачите шаблон с прозорци.

Децата първо изпаднаха в ступор, когато намериха лист, покрит с букви. След това усукаха шаблона напред-назад, но все пак трябва да го прикрепите с дясната страна!

Код 14. Карта, Били!

Начертайте карта и маркирайте (X) местоположението на съкровището.Когато направих мисията си за първи път, реших, че картата е много проста за тях, така че трябва да я направят по-загадъчна (по-късно се оказа, че само една карта би била достатъчна, за да могат децата да се объркат и да тичат обратната посока)...

Това е нашата карта на улиците. Уликите тук са номерата на къщите (за да се разбере, че това е нашата улица като цяло) и хъскитата. Това куче живее в съседство.

Децата не разпознаха веднага района, задаваха ми насочващи въпроси ..

Тогава в куеста участваха 14 деца, така че ги обединих в 3 отбора. Те имаха 3 версии на тази карта и всяка имаше отбелязано място. В резултат на това всеки отбор намери една дума:

"ШОУ" "ПРИКАЗКА" "ЖЪТНЕ"

Това беше следващата задача :). След него имаше забавни снимки!

На 9-ия рожден ден на сина ми нямаше време да измисля куест и го купих на уебсайта на MasterFuns .. На мой собствен риск и риск, защото описанието там не е много добро.

Но ни хареса с децата, защото:

- евтин (аналог някъде около $ 4 за комплект)

- бързо (платено - изтеглено - отпечатано - за всичко за всичко за 15-20 минути)

- много задачи, с марж. И въпреки че не ми харесаха всички гатанки, но имаше много за избор и можете да въведете задачата си

- всичко е декорирано в един чудовищен стил и това придава ефект на празника. В допълнение към задачите за мисията, комплектът включва: пощенска картичка, знамена, декорации за маса, покани за гости. И всичко е заради чудовищата! :)

- освен 9-годишния рожденик и приятелите му имам и дъщеря на 5г. Задачите не са й по силите, но тя и нейна приятелка намериха и забавление - 2 игри с чудовища, които също бяха в комплекта. Фу, накрая - всички са доволни!

Решаването на проблема с определянето на ключа чрез просто изброяване на всички възможни опции обикновено е непрактично, с изключение на използването на много кратък ключ. Следователно, ако един криптоаналитик иска да има реален шанс да разбие шифър, той трябва да се откаже от методите на "груба сила" за изброяване и да приложи различна стратегия. При разкриването на много схеми за криптиране може да се приложи статистически анализ, като се използва честотата на поява на отделни знаци или техните комбинации. За да усложни решението на проблема с разбиването на шифъра с помощта на статистически анализ, К. Шанън предложи две концепции за криптиране, т.нар. объркване (объркване) и дифузия (дифузия). Объркването е прилагането на заместване, така че връзката между ключа и шифрования текст да бъде възможно най-сложна. Прилагането на тази концепция усложнява използването на статистически анализ, което стеснява областта за търсене на ключове, а декриптирането дори на много кратка последователност от криптограма изисква търсене на голям брой ключове. От своя страна, дифузията е прилагането на такива трансформации, които изглаждат статистическите разлики между символите и техните комбинации. В резултат на това използването на статистически анализ от криптоаналитик може да доведе до положителен резултат само ако бъде прихваната достатъчно голяма част от шифрован текст.

Изпълнението на целите, провъзгласени от тези концепции, се постига чрез многократно използване на елементарни методи за криптиране като метода на заместване, пермутация и кодиране.

10.4.1. Метод на заместване.

Най-простият и с най-дълга история е методът на заместване, чиято същност е, че символът на изходния текст се заменя с друг, избран от тази или друга азбука според правилото, определено от ключа за криптиране. Местоположението на героя в текста не се променя. Един от най-ранните примери за използване на метода на постановка е шифър на цезар, който е използван от Гай Юлий Цезар по време на неговите галски кампании. В него всяка буква от открития текст беше заменена с друга, взета от същата азбука, но циклично изместена с определен брой знаци. Приложението на този метод за криптиране е илюстрирано от примера, показан на Фигура 10.3, в който трансформацията за криптиране се основава на използването на азбука с циклично изместване от пет позиции.

Ориз. 10.3, а )

|

Изходен текст | |||||||||||||||

|

Криптограма |

Ориз. 10.3, b )

Очевидно ключът на шифъра е стойността на цикличното изместване. Ако изберете ключ, различен от посочения в примера, шифърът ще се промени.

Друг пример за класическа схема, базирана на метода на заместване, е системата за криптиране, наречена полибий квадрат. По отношение на руската азбука тази схема може да бъде описана по следния начин. Първоначално комбинирани в една буква E, Yo; I, Y и b, b, чието истинско значение в дешифрирания текст лесно се възстановява от контекста. След това 30 символа от азбуката се поставят в таблица с размер 65, пример за попълване, който е показан на фиг. 10.4.

Ориз. 10.4.

Шифроването на всяко писмо в обикновен текст се извършва чрез посочване на неговия адрес (т.е. номер на ред и колона или обратно) в дадената таблица. Така например думата CAESAR е криптирана с помощта на квадрата на Полибий като 52 21 23 11 41 61. Съвсем ясно е, че кодът може да бъде променен в резултат на пермутации на буквите в таблицата. Трябва също да се отбележи, че тези, които са присъствали на обиколка на казематите на крепостта Петър и Павел, трябва да помнят думите на водача за това как затворниците се чукат помежду си. Очевидно техният начин на комуникация е изцяло покрит от този метод на криптиране.

Пример за полиазбучен шифър е схема, базирана на т.нар. прогресивен ключ на Тритемий. Основата на този метод на криптиране е таблицата, показана на фиг. 10.5, чиито редове са циклично изместени с една позиция копия на оригиналната азбука. По този начин първият ред има нулево изместване, вторият е циклично изместен с една позиция наляво, третият е с две позиции спрямо първия ред и т.н.

Ориз. 10.5.

Един от методите за криптиране, използващ такава таблица, е да се използва вместо първия символ на открития текст знак от първото циклично изместване на изходната азбука, стоящ под знака, който се криптира, като вторият знак на отворения текст от низа съответства на втората циклична смяна и т.н. Пример за криптиране на съобщение по този начин е показан по-долу (Фигура 10.6).

|

обикновен текст | ||||||||||||

|

Шифран текст |

Ориз. 10.6.

Известни са няколко интересни варианта на шифри, базирани на прогресивния ключ на Тритемиус. В един от тях, т.нар Ключов метод на Vigenere, се използва ключова дума, която определя низовете за криптиране и декриптиране на всеки следващ знак от обикновения текст: първата буква на ключа определя реда на таблицата на фиг. 10.5, с който се криптира първият знак на съобщението, втората буква на ключа указва реда от таблицата, който криптира втория знак на открития текст и т.н. Нека думата “THROMB” бъде избрана като ключ, тогава съобщението, криптирано с помощта на ключа Vigenere, може да бъде представено по следния начин (фиг. 10.7). Очевидно е, че отварянето на ключа може да се извърши на базата на статистически анализ на шифрования текст.

|

обикновен текст | ||||||||||||

|

Шифран текст |

Ориз. 10.7.

Разновидност на този метод е т.нар. автоматичен метод (отворен) ключ Вигинера, в който като генериращ ключизползва се една буква или дума. Този ключ дава началния низ или низове за криптиране на първите или първите няколко знака от обикновения текст, подобно на предишния пример. След това знаците в обикновен текст се използват като ключ за избор на низ за шифроване. В примера по-долу буквата "I" се използва като генериращ ключ (фиг. 10.8):

|

обикновен текст | ||||||||||||

|

Шифран текст |

Ориз. 10.8.

Както показва примерът, изборът на шифрови низове се определя изцяло от съдържанието на открития текст, т.е. обратната връзка за открития текст се въвежда в процеса на криптиране.

Друга версия на метода на Vigenere е автоматичен метод (криптиран) Ключът на Виженер. То, подобно на криптирането с публичен ключ, също използва генериращ ключ и обратна връзка. Разликата е, че след криптиране с генериращ ключ, всеки следващ ключов знак в последователността се взема не от обикновения текст, а от получената криптограма. По-долу е даден пример, обясняващ принципа на прилагане на този метод на криптиране, в който, както и преди, буквата „I“ се използва като генериращ ключ (фиг. 10.9):

|

обикновен текст | ||||||||||||

|

Шифран текст |

Ориз. 10.9.

Както може да се види от горния пример, въпреки че всеки следващ символ на ключ се определя от символа на криптограмата, който го предхожда, той е функционално зависим от всички предишни символи на отвореното съобщение и генериращия ключ. Следователно има ефект на разсейване на статистическите свойства на изходния текст, което затруднява прилагането на статистически анализ от криптоаналитика. Слабото звено на този метод е, че шифрованият текст съдържа символите на ключа.

Според настоящите стандарти криптирането на Vigenere не се счита за сигурно, но основният принос е откритието, че неповтарящи се ключови последователности могат да бъдат генерирани, като се използват или самите съобщения, или функции от съобщенията.

Вариант на прилагане на технологията на заместване, който в достатъчна степен реализира концепцията за смесване, е следният пример, базиран на нелинейна трансформация. Потокът от информационни битове е предварително разделен на блокове по дължина м, като всеки блок е представен от един от различни символи. След това много  знаците се разбъркват, така че всеки знак се заменя с друг знак от този набор. След операцията по разбъркване символът се превръща обратно в м-битов блок. Устройство, което изпълнява описания алгоритъм, когато

знаците се разбъркват, така че всеки знак се заменя с друг знак от този набор. След операцията по разбъркване символът се превръща обратно в м-битов блок. Устройство, което изпълнява описания алгоритъм, когато  , показано на фиг. 10.10, където таблицата определя правилото за смесване на символи от набора от

, показано на фиг. 10.10, където таблицата определя правилото за смесване на символи от набора от  елементи.

елементи.

Ориз. 10.10.

Не е трудно да се покаже, че има  различни пермутации или свързани възможни модели. Във връзка с това при големи стойности мзадачата на криптоаналитика става изчислително почти невъзможна. Например, когато

различни пермутации или свързани възможни модели. Във връзка с това при големи стойности мзадачата на криптоаналитика става изчислително почти невъзможна. Например, когато  броят на възможните замествания се определя като

броят на възможните замествания се определя като  , т.е. е астрономическо число. Очевидно с такава стойност мтази трансформация с заместващ блок

(заместване

блок,

С-блок) може да се счита, че има практическа тайна. Практическата му реализация обаче едва ли е възможна, тъй като предполага съществуването

, т.е. е астрономическо число. Очевидно с такава стойност мтази трансформация с заместващ блок

(заместване

блок,

С-блок) може да се счита, че има практическа тайна. Практическата му реализация обаче едва ли е възможна, тъй като предполага съществуването  връзки.

връзки.

Нека сега се уверим в това Се блокът, показан на фиг. 10.10, наистина извършва нелинейна трансформация, за която използваме принципа на суперпозициите: трансформация  е линеен, ако. Нека се преструваме, че

е линеен, ако. Нека се преструваме, че  , а

, а  . Тогава, а, откъдето следва това С-блокът е нелинеен.

. Тогава, а, откъдето следва това С-блокът е нелинеен.

10.4.2. Методът на пермутация.

При пермутация(или транспозиции) в съответствие с ключа редът на символите в обикновен текст се променя, като значението на знака се запазва. Пермутационните шифри са блокови шифри, т.е. изходният текст е предварително разделен на блокове, в които се извършва пермутацията, зададена от ключа.

Най-простата реализация на този метод за криптиране може да бъде разгледаният по-рано алгоритъм за преплитане, чиято същност е да раздели потока от информационни символи на блокове с дължина  , записвайки го ред по ред в матрица на паметта с размер

, записвайки го ред по ред в матрица на паметта с размер  линии и

линии и  колони и четене по колони. Пример за този алгоритъм е

колони и четене по колони. Пример за този алгоритъм е  на фиг. 10.11, по време на който се записва фраза х"Времето за изпит ще започне скоро." След това, на изхода на устройството за пермутация, криптограма на формата

на фиг. 10.11, по време на който се записва фраза х"Времето за изпит ще започне скоро." След това, на изхода на устройството за пермутация, криптограма на формата

Ориз. 10.11.

Разглежданата версия на метода на пермутация може да бъде усложнена чрез въвеждане на ключовете  и

и  , които определят реда на писане на редове и съответно на четене на колони, както е илюстрирано от таблицата на фиг. 10.12. Резултатът от трансформацията ще изглежда така

, които определят реда на писане на редове и съответно на четене на колони, както е илюстрирано от таблицата на фиг. 10.12. Резултатът от трансформацията ще изглежда така

Ориз. 10.12.

На фиг. 10.13 е пример за двоична пермутация на данни (линейна операция), която показва, че данните просто се разбъркват или пермутират. Трансформацията се извършва с помощта на блока за пермутация ( пермутация блок, П-блок). Технологията за пермутация, реализирана от този блок, има един основен недостатък: тя е уязвима за фалшиви съобщения. Фалшивото съобщение е показано на фиг. 10.13 и се състои в подаване на една единица към входа с останалите нули, което ви позволява да откриете една от вътрешните връзки. Ако криптоаналитик трябва да анализира такава схема, използвайки атака с обикновен текст, тогава той ще изпрати поредица от такива измамни съобщения, измествайки една единица с една позиция с всяко предаване. В резултат на такава атака ще бъдат установени всички входни и изходни връзки. Този пример демонстрира защо сигурността на една верига не трябва да зависи от нейната архитектура.

10.4.3. Гама метод.

П  опитите за достигане на съвършена секретност се демонстрират от много съвременни телекомуникационни системи, използващи операцията на кодиране. Под разбъркванесе разбира като процес на наслагване на кодове на произволна последователност от числа върху кодове на знаци в обикновен текст, който също се нарича гама (по името на буквата от гръцката азбука, използвана в математическите формули за означаване на случаен процес). хазартсе отнася до методи за криптиране на поточно предаване, когато последователни знаци в обикновен текст се преобразуват последователно в знаци за шифрован текст, което увеличава скоростта на преобразуване. Така, например, потокът от информационни битове пристига на един вход на суматора по модул 2, показан на фиг. 10.14, докато вторият има кодираща двоична последователност

опитите за достигане на съвършена секретност се демонстрират от много съвременни телекомуникационни системи, използващи операцията на кодиране. Под разбъркванесе разбира като процес на наслагване на кодове на произволна последователност от числа върху кодове на знаци в обикновен текст, който също се нарича гама (по името на буквата от гръцката азбука, използвана в математическите формули за означаване на случаен процес). хазартсе отнася до методи за криптиране на поточно предаване, когато последователни знаци в обикновен текст се преобразуват последователно в знаци за шифрован текст, което увеличава скоростта на преобразуване. Така, например, потокът от информационни битове пристига на един вход на суматора по модул 2, показан на фиг. 10.14, докато вторият има кодираща двоична последователност  . В идеалния случай последователността

. В идеалния случай последователността  трябва да бъде произволна последователност с еднакво вероятни нули и единици. След това изходният криптиран поток

трябва да бъде произволна последователност с еднакво вероятни нули и единици. След това изходният криптиран поток  ще бъде статистически независима от информационната последователност

ще бъде статистически независима от информационната последователност  , което означава, че ще бъде изпълнено достатъчното условие за перфектна секретност. Всъщност това е напълно случайно.

, което означава, че ще бъде изпълнено достатъчното условие за перфектна секретност. Всъщност това е напълно случайно.  не е необходимо, защото в противен случай получателят няма да може да възстанови открития текст. Действително, възстановяването на открития текст от приемащата страна трябва да се извърши съгласно правилото

не е необходимо, защото в противен случай получателят няма да може да възстанови открития текст. Действително, възстановяването на открития текст от приемащата страна трябва да се извърши съгласно правилото  , така че точно същата последователност на кодиране и със същата фаза трябва да бъде генерирана от приемащата страна. Въпреки това, поради чистата случайност

, така че точно същата последователност на кодиране и със същата фаза трябва да бъде генерирана от приемащата страна. Въпреки това, поради чистата случайност  тази процедура става невъзможна.

тази процедура става невъзможна.

На практика псевдослучайните последователности (RRP), които могат да бъдат възпроизведени от приемащата страна, са намерили широко приложение като кодиращи. Технологията за криптиране на потоци обикновено използва генератор, базиран на линеен преместващ регистър с обратна връзка

(линеен

обратна връзка

смяна

регистрирам(LFSR)). Типичната структура на PSP генератора, показана на фиг. 10.15, включва регистър за смяна, който се състои от

На практика псевдослучайните последователности (RRP), които могат да бъдат възпроизведени от приемащата страна, са намерили широко приложение като кодиращи. Технологията за криптиране на потоци обикновено използва генератор, базиран на линеен преместващ регистър с обратна връзка

(линеен

обратна връзка

смяна

регистрирам(LFSR)). Типичната структура на PSP генератора, показана на фиг. 10.15, включва регистър за смяна, който се състои от

– отделни закъснителни елементи или битове, притежаващи

– отделни закъснителни елементи или битове, притежаващи  възможни състояния и съхраняване на някакъв полеви елемент

възможни състояния и съхраняване на някакъв полеви елемент  по време на тактовия интервал, верига за обратна връзка, която включва умножители на елементи (състояния), съхранени в битове от константи

по време на тактовия интервал, верига за обратна връзка, която включва умножители на елементи (състояния), съхранени в битове от константи  , и суматори. Формирането на PSS се описва чрез рекурсивна връзка на формата

, и суматори. Формирането на PSS се описва чрез рекурсивна връзка на формата

където коефициентите  са фиксирани константи, принадлежащи на

са фиксирани константи, принадлежащи на  , според която всеки следващ елемент от редицата се изчислява на базата нпредишни.

, според която всеки следващ елемент от редицата се изчислява на базата нпредишни.

Тъй като броят на различните състояния на регистъра е краен (най-много  ), ситуацията е неизбежна, когато след определен брой цикли състоянието ще се повтори под формата на едно от предишните. Въпреки това, като се започне от някакъв първоначален товар, т.е. фиксирано състояние, диаграма на фиг. 10.15 ще генерира само една последователност, дефинирана от споменатата рекурсия. Следователно повторението на състоянието на регистъра води до повторение на всички последващи генерирани символи, което означава, че всеки SRP е периодичен. Освен това, в случай на нулево състояние на регистъра (наличие на нули във всички цифри), винаги ще се образува безкрайна изродена последователност, състояща се само от нули. Очевидно е, че такъв случай е абсолютно безперспективен, така че нулевото състояние на регистъра трябва да бъде изключено. В резултат на това не повече

), ситуацията е неизбежна, когато след определен брой цикли състоянието ще се повтори под формата на едно от предишните. Въпреки това, като се започне от някакъв първоначален товар, т.е. фиксирано състояние, диаграма на фиг. 10.15 ще генерира само една последователност, дефинирана от споменатата рекурсия. Следователно повторението на състоянието на регистъра води до повторение на всички последващи генерирани символи, което означава, че всеки SRP е периодичен. Освен това, в случай на нулево състояние на регистъра (наличие на нули във всички цифри), винаги ще се образува безкрайна изродена последователност, състояща се само от нули. Очевидно е, че такъв случай е абсолютно безперспективен, така че нулевото състояние на регистъра трябва да бъде изключено. В резултат на това не повече  разрешени състояния на регистъра, което ограничава максималния възможен период на последователността до стойност не по-голяма от

разрешени състояния на регистъра, което ограничава максималния възможен период на последователността до стойност не по-голяма от  .

.

Пример 10.4.1.

На фиг. 10.16, а, изпълнението на генератора, базиран на регистъра за изместване с линейна обратна връзка, който формира двоична псевдослучайна последователност на периода  . Имайте предвид, че в случай на двоичен PRS, умножаването по едно е еквивалентно на простото свързване на битовия изход към суматор. Ориз. 10.16, b, илюстрира последователно съдържание на регистъра (битови състояния), както и състоянията на изхода за обратна връзка (OS точка в диаграмата), когато се прилагат тактови импулси. Последователността се чете под формата на последователни състояния на крайния p

. Имайте предвид, че в случай на двоичен PRS, умножаването по едно е еквивалентно на простото свързване на битовия изход към суматор. Ориз. 10.16, b, илюстрира последователно съдържание на регистъра (битови състояния), както и състоянията на изхода за обратна връзка (OS точка в диаграмата), когато се прилагат тактови импулси. Последователността се чете под формата на последователни състояния на крайния p  прав ранг. Четенето на състоянията на други битове води до копия на същата последователност, изместени с един или два цикъла.

прав ранг. Четенето на състоянията на други битове води до копия на същата последователност, изместени с един или два цикъла.

На пръв поглед може да се предположи, че използването на дългосрочна честотна лента на паметта може да осигури достатъчно висока сигурност. Така, например, в клетъчна мобилна комуникационна система на стандарта IS-95, PRP на периода  сред елементарни чипове. При скорост на чипа от 1,228810 6 символа/сек, неговият период е:

сред елементарни чипове. При скорост на чипа от 1,228810 6 символа/сек, неговият период е:

Следователно може да се предположи, че тъй като последователността не се повтаря за толкова дълъг период от време, тогава тя може да се счита за случайна и осигурява перфектна секретност. Има обаче фундаментална разлика между псевдослучайна последователност и наистина случайна последователност: псевдослучайната последователност се формира според някакъв алгоритъм. Така, ако алгоритъмът е известен, тогава и самата последователност ще бъде известна. В резултат на тази характеристика, схема за криптиране, използваща регистър за изместване с линеен обратна връзка, е уязвима за известна атака с обикновен текст.

За да определи крановете за обратна връзка, първоначалното състояние на регистъра и цялата последователност, достатъчно е криптоаналитикът да има само  битове от открития текст и съответния им шифрован текст. Очевидно стойността 2 нмного по-малко от периода на PSP, равен на

битове от открития текст и съответния им шифрован текст. Очевидно стойността 2 нмного по-малко от периода на PSP, равен на  . Нека илюстрираме споменатата уязвимост с пример.

. Нека илюстрираме споменатата уязвимост с пример.

Пример 10.4.2.

Нека периодът SRP се използва като кодиращ  , генериран чрез рекурсия на формата

, генериран чрез рекурсия на формата

при първоначално състояние на регистъра 0001. В резултат на това ще се формира последователността. Нека приемем, че криптоаналитик, който не знае нищо за структурата на обратната връзка на PSP генератора, е успял да получи  бит за криптограма и неговия публичен еквивалент:

бит за криптограма и неговия публичен еквивалент:

След това, добавяйки двете последователности по модул 2, криптоаналитикът получава на свое разположение фрагмент от кодиращата последователност, която показва състоянието на регистъра за изместване в различни моменти от време. Така, например, първите четири бита от ключовата последователност съответстват на състоянието на регистъра в даден момент от времето  . Ако сега изместим прозореца, който избира четири бита с една позиция надясно, тогава състоянията на регистъра за изместване ще бъдат получени в последователни точки във времето

. Ако сега изместим прозореца, който избира четири бита с една позиция надясно, тогава състоянията на регистъра за изместване ще бъдат получени в последователни точки във времето  . Като се има предвид линейната структура на веригата за обратна връзка, можем да напишем това

. Като се има предвид линейната структура на веригата за обратна връзка, можем да напишем това

където  PSP символ, който се генерира от веригата за обратна връзка и се подава към входа на първата цифра на регистъра, и

PSP символ, който се генерира от веригата за обратна връзка и се подава към входа на първата цифра на регистъра, и  определя наличието или отсъствието аз-та връзка между битовия изход на преместващия регистър и суматора, т.е. схема за обратна връзка.

определя наличието или отсъствието аз-та връзка между битовия изход на преместващия регистър и суматора, т.е. схема за обратна връзка.

Анализирайки състоянията на регистъра за смяна в четири последователни момента, можем да съставим следната система от четири уравнения с четири неизвестни:

Решението на тази система от уравнения дава следните стойности на коефициентите:

По този начин, като се определи веригата за обратна връзка на линейния регистър и се знае неговото състояние в момента  , криптоаналитикът е в състояние да възпроизведе кодиращата последователност в произволен момент от време и следователно е в състояние да дешифрира прихванатата криптограма.

, криптоаналитикът е в състояние да възпроизведе кодиращата последователност в произволен момент от време и следователно е в състояние да дешифрира прихванатата криптограма.

Обобщаване на разглеждания пример към случай на произволен регистър за изместване на паметта н, оригиналното уравнение може да бъде представено като

,

,

и системата от уравнения е записана в следната матрична форма

,

,

където  , а

, а  .

.

Може да се покаже, че колоните на матрицата  са линейно независими и следователно има обратна матрица

са линейно независими и следователно има обратна матрица  . Следователно

. Следователно

.

.

Инверсията на матрицата изисква ред  операции, т.н

операции, т.н  ние имаме

ние имаме  че за компютър със скорост на работа една операция за 1 μs ще изисква 1 секунда за обръщане на матрицата. Очевидно слабостта на регистъра за смяна се дължи на линейността на обратната връзка.

че за компютър със скорост на работа една операция за 1 μs ще изисква 1 секунда за обръщане на матрицата. Очевидно слабостта на регистъра за смяна се дължи на линейността на обратната връзка.

За да се затрудни анализаторът да изчисли елементите на PSP при сравняване на фрагменти от обикновен текст и криптиране, се използва обратна връзка за изхода и шифрования текст. На фиг. 10.17 обяснява принципа на въвеждане на обратна връзка с шифрован текст.

Ориз. 10.17.Шифроване на поток с обратна връзка.

Първо се предава преамбюл, който съдържа информация за параметрите на генерирания SRP, включително стойността на началната фаза З 00 . За всеки нгенерирани шифрограмни символи, се изчислява нова фазова стойност и се задава в генератора  . Обратната връзка прави гама метода чувствителен към изкривявания на криптограмата. Така че, поради смущения в комуникационния канал, някои получени символи могат да бъдат изкривени, което ще доведе до изчисляване на грешна стойност на PRS фазата и ще затрудни по-нататъшното декодиране, но след получаване нправилни символи в шифрования текст системата се възстановява. В същото време такова изкривяване може да се обясни с опит на нападател да наложи неверни данни.

. Обратната връзка прави гама метода чувствителен към изкривявания на криптограмата. Така че, поради смущения в комуникационния канал, някои получени символи могат да бъдат изкривени, което ще доведе до изчисляване на грешна стойност на PRS фазата и ще затрудни по-нататъшното декодиране, но след получаване нправилни символи в шифрования текст системата се възстановява. В същото време такова изкривяване може да се обясни с опит на нападател да наложи неверни данни.

При заместващите шифри (или заместващите шифри), за разлика от , елементите на текста не променят своята последователност, а се променят сами, т.е. оригиналните букви се заменят с други букви или символи (един или повече) според определени правила.

Тази страница описва шифри, в които заместването се извършва на букви или цифри. Когато заместването се случи за някои други небуквено-цифрови знаци, за комбинации от знаци или модели, това се нарича директно.

Моноазбучни шифри

В едноазбучните заместващи шифри всяка буква се заменя с една и само една друга буква/символ или група от букви/символи. Ако в азбуката има 33 букви, тогава има 33 правила за заместване: на какво да се промени А, на какво да се промени Б и т.н.

Такива шифри са доста лесни за дешифриране дори без да знаете ключа. Това се прави с помощта на честотен анализшифрован текст - трябва да преброите колко пъти се среща всяка буква в текста и след това да разделите на общия брой букви. Получената честота трябва да се сравни с референтната. Най-често срещаната буква за руския език е буквата О, следвана от Е и т.н. Вярно е, че честотният анализ работи върху големи литературни текстове. Ако текстът е малък или много специфичен по отношение на използваните думи, тогава честотата на буквите ще се различава от препратката и ще трябва да отделите повече време за решаване. По-долу е дадена таблица на честотата на буквите (т.е. относителната честота на буквите в текста) на руския език, изчислена въз основа на NKRYA.

Използването на метода за честотен анализ за дешифриране на криптирани съобщения е красиво описано в много литературни произведения, например Артър Конан Дойл в романа "" или Едгар По в "".

Лесно е да се състави кодова таблица за едноазбучен шифър за заместване, но е доста трудно да се запомни и е почти невъзможно да се възстанови, ако се загуби, така че обикновено се измислят някои правила за компилиране на такива кодови страници. По-долу са най-известните от тези правила.

случаен код

Както писах по-горе, в общия случай за заместващия шифър трябва да разберете коя буква на коя трябва да бъде заменена. Най-простото нещо е да вземете и произволно смесите буквите от азбуката и след това да ги напишете под линията на азбуката. Вземете кодова таблица. Например така:

Броят на вариантите на такива таблици за 33 букви на руския език = 33! ≈ 8.683317618811886*10 36 . От гледна точка на криптирането на кратки съобщения това е най-идеалният вариант: за да дешифрирате, трябва да знаете кодовата таблица. Невъзможно е да сортирате такъв брой опции и ако шифровате кратък текст, тогава честотният анализ не може да бъде приложен.

Но за използване в куестове, такава кодова таблица трябва да бъде представена по някакъв начин по-красиво. Решаващият трябва първо или просто да намери тази таблица, или да реши определена вербално-буквална гатанка. Например познайте или решете.

Ключова дума